1. La koncepto de Datuma Maskado

Datumamaskado ankaŭ estas konata kiel datummaskado.Ĝi estas teknika metodo por konverti, modifi aŭ kovri sentemajn datumojn kiel poŝtelefonnumero, bankkarto kaj aliaj informoj kiam ni donis maskajn regulojn kaj politikojn.Ĉi tiu tekniko estas ĉefe uzata por malhelpi sentemajn datumojn rekte uzataj en nefidindaj medioj.

Data Masking-principo: Datuma maskado devas konservi la originajn datumajn karakterizaĵojn, komercajn regulojn kaj datuman gravecon por certigi, ke la posta evoluo, testado kaj datuma analizo ne estos tuŝita de maskado.Certigu datuman konsistecon kaj validecon antaŭ kaj post maskado.

2. Datuma Masking klasifiko

Datumamaskado povas esti dividita en statikan datummaskadon (SDM) kaj dinamikan datenmaskadon (DDM).

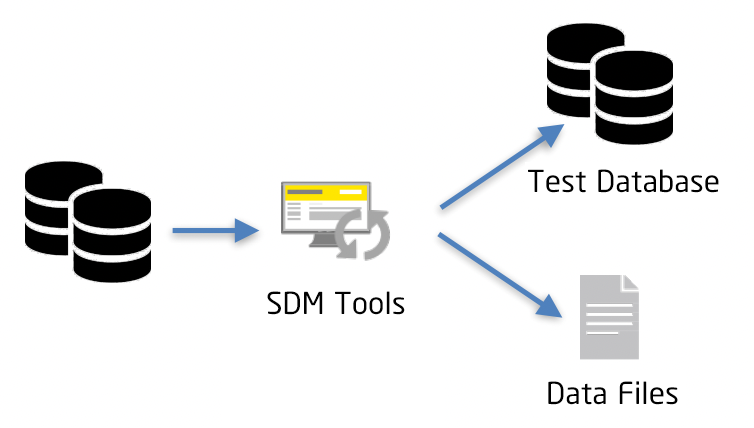

Senmova datummaskado (SDM): Senmova datumamaskado postulas la establadon de nova neproduktada mediodatumbazo por izolado de la produktadmedio.Sentemaj datumoj estas ĉerpitaj el la produktada datumbazo kaj tiam stokitaj en la neproduktada datumbazo.Tiamaniere, la malsentigitaj datumoj estas izolitaj de la produktadmedio, kiu renkontas komercajn bezonojn kaj certigas la sekurecon de produktadaj datumoj.

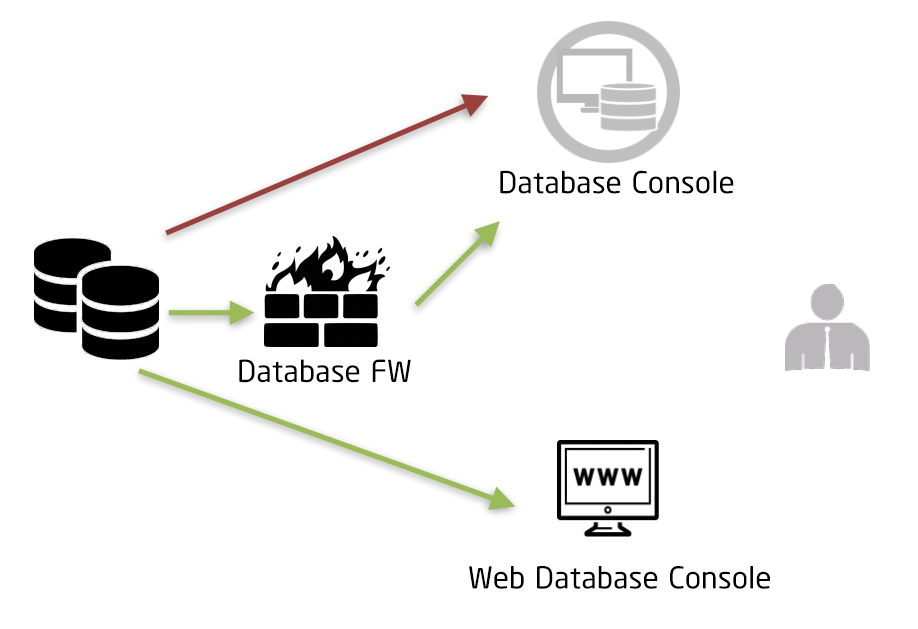

Dinamika Datumamaskado (DDM): Ĝi estas ĝenerale uzata en la produktadmedio por malsensibiligi sentemajn datumojn en reala tempo.Foje, malsamaj niveloj de maskado estas postulataj por legi la samajn sentemajn datumojn en malsamaj situacioj.Ekzemple, malsamaj roloj kaj permesoj povas efektivigi malsamajn maskajn skemojn.

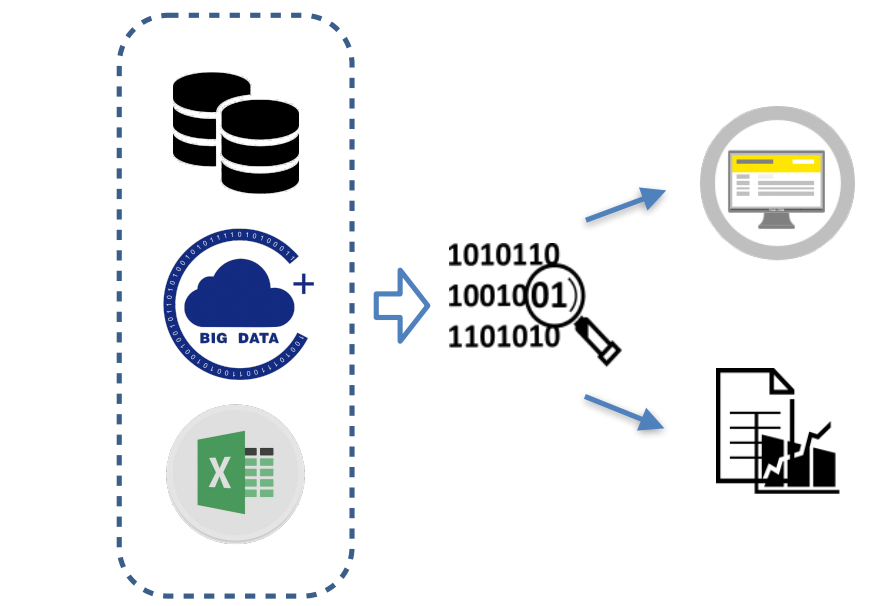

Datuma raportado kaj datumproduktoj maskanta aplikaĵon

Tiaj scenaroj ĉefe inkluzivas internajn datumojn pri monitorado de produktoj aŭ afiŝtabulo, eksteraj servaj datumproduktoj kaj raportoj bazitaj sur datuma analizo, kiel komercaj raportoj kaj revizio de projektoj.

3. Datuma Masking Solvo

Oftaj datumaj maskokabaloj inkludas: malvalidigo, hazarda valoro, datenanstataŭaĵo, simetria ĉifrado, meza valoro, ofseto kaj rondigo, ktp.

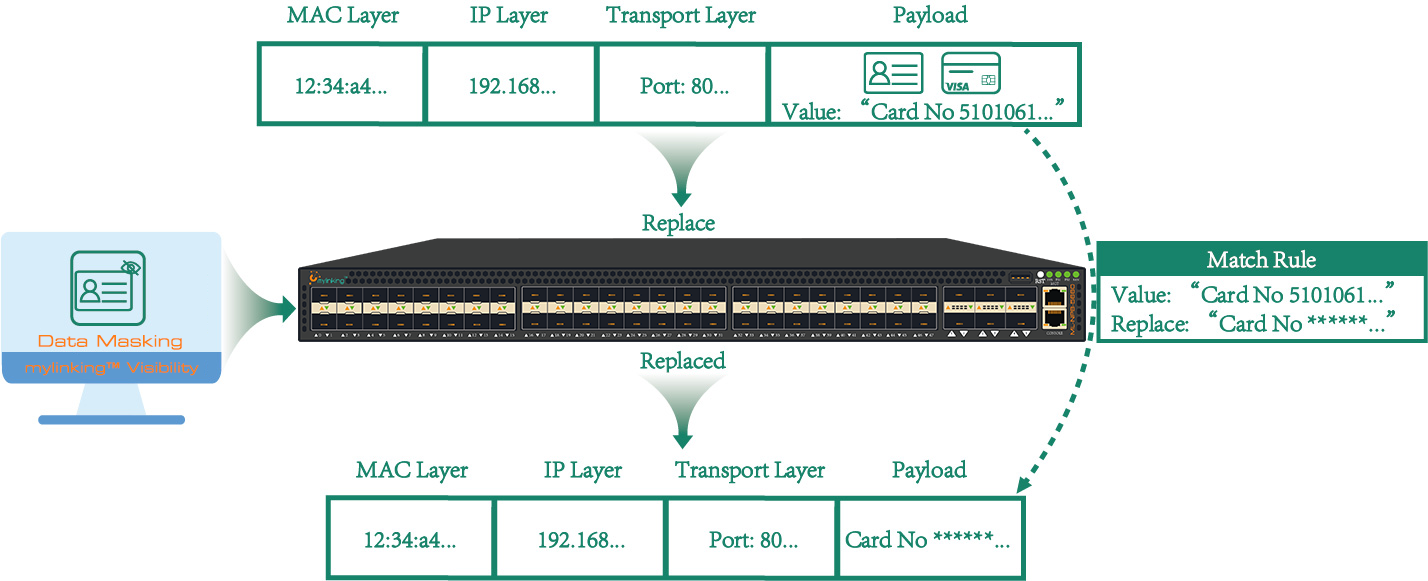

Nevalidigo: Nevalidigo rilatas al ĉifrado, detranĉo aŭ kaŝado de sentemaj datumoj.Ĉi tiu skemo kutime anstataŭigas realajn datumojn per specialaj simboloj (kiel *).La operacio estas simpla, sed uzantoj ne povas scii la formaton de la originaj datumoj, kiuj povas influi postajn datum-aplikaĵojn.

Hazarda Valoro: La hazarda valoro rilatas al la hazarda anstataŭigo de sentemaj datumoj (nombroj anstataŭigas ciferojn, literoj anstataŭigas literojn, kaj signoj anstataŭas signojn).Ĉi tiu maska metodo certigos la formaton de sentemaj datumoj certagrade kaj faciligos postan aplikadon de datumoj.Maskantaj vortaroj povas esti bezonataj por iuj signifoplenaj vortoj, kiel nomoj de homoj kaj lokoj.

Anstataŭigo de datumoj: Datenstataŭigo similas al la maskado de nulaj kaj hazardaj valoroj, krom ke anstataŭ uzi specialajn signojn aŭ hazardajn valorojn, la maskodatenoj estas anstataŭigitaj per specifa valoro.

Simetria Ĉifrado: Simetria ĉifrado estas speciala reigebla maska metodo.Ĝi ĉifras sentemajn datumojn per ĉifradaj ŝlosiloj kaj algoritmoj.La ĉifrteksta formato kongruas kun la originaj datumoj en logikaj reguloj.

Averaĝa: La meza skemo estas ofte uzata en statistikaj scenaroj.Por nombraj datenoj, ni unue kalkulas ilian meznombre, kaj tiam hazarde distribuas la malsentigitajn valorojn ĉirkaŭ la meznombro, tiel konservante la sumon de la datumoj konstanta.

Ofseto kaj Rondigo: Ĉi tiu metodo ŝanĝas la ciferecajn datumojn per hazarda movo.La kompensa rondigo certigas la proksimuman aŭtentikecon de la gamo konservante la sekurecon de la datumoj, kiu estas pli proksima al la realaj datumoj ol la antaŭaj skemoj, kaj havas grandan signifon en la scenaro de analizo de grandaj datumoj.

La Rekomenda Modelo "ML-NPB-5660" por la Datuma Maskado

4. Ofte uzataj Datumaj Maskteknikoj

(1).Statistikaj Teknikoj

Specimenado de datumoj kaj agregado de datumoj

- Specimenado de datumoj: La analizo kaj taksado de la origina datuma aro elektante reprezentan subaron de la datumaro estas grava metodo por plibonigi la efikecon de de-identigteknikoj.

- Daten-agregado: Kiel kolekto de statistikaj teknikoj (kiel ekzemple sumado, nombrado, averaĝado, maksimumo kaj minimumo) aplikitaj al atributoj en mikrodatenoj, la rezulto estas reprezenta de ĉiuj rekordoj en la origina datumaro.

(2).Kriptografio

Kriptografio estas ofta metodo por malsentigi aŭ plifortigi la efikecon de malsentimigo.Malsamaj specoj de ĉifrado-algoritmoj povas atingi malsamajn malsentigigajn efikojn.

- Determinisma ĉifrado: ne-hazarda simetria ĉifrado.Ĝi kutime prilaboras ID-datumojn kaj povas malĉifri kaj restarigi la ĉifrtekston al la origina ID kiam necese, sed la ŝlosilo devas esti konvene protektita.

- Neinversigebla ĉifrado: La hash-funkcio estas uzata por prilabori datumojn, kiuj kutime estas uzataj por ID-datumoj.Ĝi ne povas esti rekte deĉifrita kaj la mapa rilato devas esti konservita.Krome, pro la trajto de la hashfunkcio, datuma kolizio povas okazi.

- Homomorfa ĉifrado: La ĉifrteksta homomorfa algoritmo estas uzata.Ĝia karakterizaĵo estas ke la rezulto de ĉifrteksta operacio estas la sama kiel tiu de klarteksta operacio post deĉifrado.Tial, ĝi estas ofte uzata por prilabori nombrajn kampojn, sed ĝi ne estas vaste uzata pro agado-kialoj.

(3).Sistemteknologio

La subprema teknologio forigas aŭ ŝirmas datumaĵojn kiuj ne plenumas privatecan protekton, sed ne publikigas ilin.

- Maskado: ĝi rilatas al la plej ofta malsensibiliga metodo por maski la atributan valoron, kiel la kontraŭulnumero, ID-karto estas markita per asterisko, aŭ la adreso estas detranĉita.

- Loka subpremado: rilatas al la procezo de forigo de specifaj atributaj valoroj (kolumnoj), forigo de neesencaj datumkampoj;

- Subpremado de rekordoj: rilatas al la procezo de forigo de specifaj rekordoj (vicoj), forigo de ne-esencaj datumrekordoj.

(4).Pseŭdonimo Teknologio

Pseudomanning estas de-identiga tekniko kiu uzas pseŭdonimon por anstataŭigi rektan identigilon (aŭ alian senteman identigilon).Pseŭdonimteknikoj kreas unikajn identigilojn por ĉiu individua informsubjekto, anstataŭe de rektaj aŭ sentemaj identigiloj.

- Ĝi povas generi hazardajn valorojn sendepende por respondi al la originala identigilo, konservi la mapan tabelon kaj strikte kontroli la aliron al la mapa tabelo.

- Vi ankaŭ povas uzi ĉifradon por produkti pseŭdonimojn, sed bezonas konservi la deĉifradan ŝlosilon ĝuste;

Ĉi tiu teknologio estas vaste uzita en la kazo de granda nombro da sendependaj datumuzantoj, kiel ekzemple OpenID en la malferma platformscenaro, kie malsamaj programistoj akiras malsamajn Openids por la sama uzanto.

(5).Ĝeneraligaj Teknikoj

Ĝeneraligtekniko rilatas al de-identiga tekniko kiu reduktas la granularecon de elektitaj atributoj en datumaro kaj disponigas pli ĝeneralan kaj abstraktan priskribon de la datenoj.Ĝeneraliga teknologio estas facile efektivigebla kaj povas protekti la aŭtentikecon de rekordnivelaj datumoj.Ĝi estas ofte uzata en datumproduktoj aŭ datumraportoj.

- Rondigo: implikas elekti rondan bazon por la elektita atributo, kiel supren aŭ malsupren jurmedicino, donante rezultojn 100, 500, 1K kaj 10K.

- Supraj kaj malsupraj kodigaj teknikoj: Anstataŭigu valorojn super (aŭ malsupre) la sojlo per sojlo reprezentanta la supran (aŭ malsupran) nivelon, donante rezulton de "super X" aŭ "sub X"

(6).Hazardaj Teknikoj

Kiel speco de de-identiga tekniko, hazardiga teknologio rilatas al modifado de la valoro de atributo per hazardigo, tiel ke la valoro post hazardigo estas malsama de la origina reala valoro.Tiu procezo reduktas la kapablon de atakanto derivi atributvaloron de aliaj atributvaloroj en la sama datenrekordo, sed influas la aŭtentecon de la rezultaj datenoj, kiu estas ofta kun produktadotestdatenoj.

Afiŝtempo: Sep-27-2022